Как Cloudflare и CrowdSec обеспечили многослойную защиту от DDoS для сервиса в Google Cloud

Содержание

КРАТКОЕ СОДЕРЖАНИЕ

Наш клиент — сервис для оптимизации бизнес-процессов и повышения лояльности в заведениях HoReCa. После запуска в облачной инфраструктуре Google Cloud и Kubernetes проект столкнулся с регулярными и мощными DDoS-атаками, что ставило под угрозу его стабильность и доступность.

Роль Байкалтим заключалась в разработке и внедрении многоуровневой системы защиты с учетом ограничений по производительности и необходимости быстрой интеграции в существующую архитектуру.

Наша команда внедрила CrowdSec для фильтрации трафика на уровне кластера и перенес DNS-зону в Cloudflare для защиты на внешнем уровне. Также были настроены политики фильтрации, лимиты, и системы мониторинга.

В результате проект получил отказоустойчивую архитектуру, устойчивую к различным видам атак, включая DDoS, пробинг и SQL-инъекции. Защита была реализована за 2 недели и не потребовала изменений в бизнес-логике или архитектуре самого приложения.

ТРЕБОВАНИЯ ЗАКАЗЧИКА

ЗАКАЗЧИКУ БЫЛО НУЖНО:

-

Обеспечение защиты от регулярных DDoS-атак

-

Поддержание стабильной работы системы при высоких нагрузках

-

Внедрение эффективной защиты без значительного увеличения нагрузки на инфраструктуру

-

Интеграция решений с существующими сервисами в Kubernetes и Google Cloud

-

Осуществление дальнейшей поддержки и развития системы защиты

РЕШЕНИЕ: МНОГОУРОВНЕВАЯ ЗАЩИТА ОТ АТАК

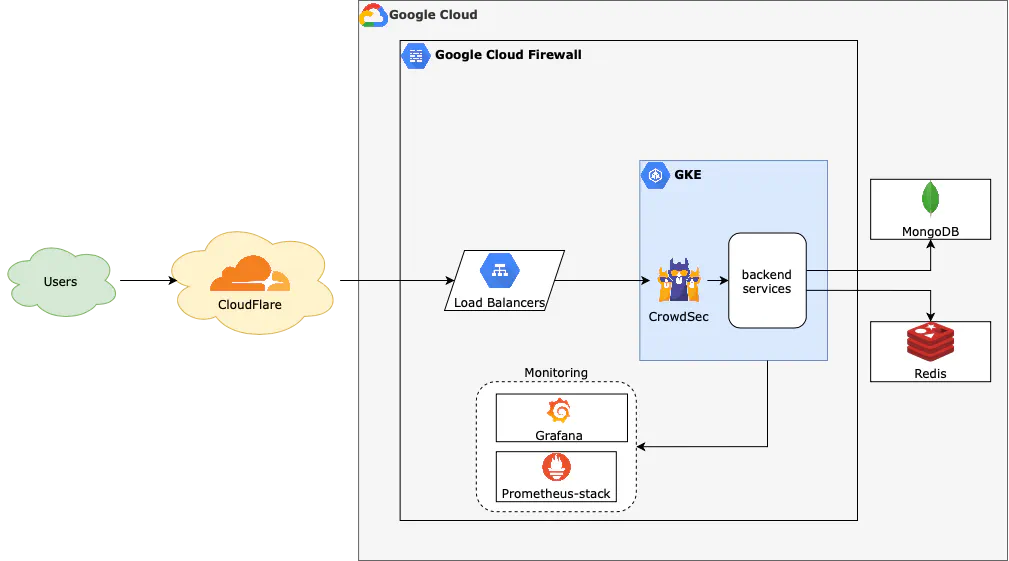

Cхема архитектуры проекта:

- Этап 1

- Этап 2

- Этап 3

- Этап 4

Анализ ситуации и внедрение первой линии защиты

- Провели анализ характера атак и текущей инфраструктуры

- Внедрили CrowdSec, интегрировав его с Nginx Ingress Controller для защиты от подозрительного трафика

- CrowdSec успешно блокировал вредоносные запросы, однако при масштабных DDoS-атаках нагрузка на него приводила к сбоям и нестабильности

Миграция DNS-зоны в Cloudflare и настройка второй линии защиты

- Перенесли DNS-зону из Google Cloud в Cloudflare для использования его встроенных механизмов фильтрации и DDoS-защиты

- Провели комплексное тестирование решений в staging-среде

- НаНастроили политики фильтрации и ограничения количества запросов (rate limiting) для отсечения аномального и вредоносного трафика

Интеграция с Kubernetes и настройка мониторинга

- Интегрировали оба уровня защиты с инфраструктурой, развернутой в Kubernetes

- Настроили сетевые политики безопасности и контроль доступа

- Развернули мониторинг с помощью Prometheus и Grafana для анализа поведения трафика и оперативного реагирования на атаки

Финальное тестирование и вывод в продуктив

- Настроили и проверили работу всех политик фильтрации и ограничений

- Внедрили финальные настройки в production, обеспечив полноценную и стабильную защиту

МНОГОСЛОЙНАЯ ЗАЩИТА ОТ РЕАЛЬНЫХ РИСКОВ

Частые и мощные DDoS-атаки: Проект сталкивался с атаками практически каждую неделю, что влияло на доступность и стабильность систем.

Нагрузка на внутренние компоненты защиты: Использование только self-hosted CrowdSec не справлялось с пиковыми нагрузками, и это приводило к сбоям внутри кластера.

Требование гибкости и масштабируемости: Решение должно было легко встраиваться в существующую архитектуру на Kubernetes и Google Cloud и не требовать капитального пересмотра всей системы.

Выбор Cloudflare как внешнего фильтра + CrowdSec как внутреннего уровня позволил выстроить надежную, масштабируемую и управляемую защиту, отвечающую всем требованиям проекта.

РЕЗУЛЬТАТЫ И ЭФФЕКТ

Быстрое внедрение

Защита была внедрена и протестирована за 2 недели.

Защита от атак

Снижено влияние DDoS-атак: система осталась доступной даже при высокой нагрузке.

Отказоустойчивость

Улучшена устойчивость к хакерским атакам, включая SQL-инъекции, пробинг и сканирование уязвимостей.

Надежная защита

Защита выстроена на двух уровнях: внешняя фильтрация трафика Cloudflare и внутренняя реакция CrowdSec.

Многослойный щит

Многослойная архитектура защиты позволила снизить нагрузку на внутренние сервисы и предотвратить падения.

Устойчивая инфраструктура

Проект стал значительно стабильнее и безопаснее, а инфраструктура — готовой к дальнейшему росту и адаптации под новые угрозы.

ИСПОЛЬЗУЕМЫЙ СТЕК ТЕХНОЛОГИЙ

Google Cloud

Gitlab CI

Cloudflare

CrowdSec

Kubernetes

Prometheus